Лучшие бесплатные анонимайзеры для обхода блокировки сайтов в республике Крым и Севастополе

Анонимайзеры — средства для обеспечения анонимности веб-серфинга, для обхода брокировки веб-фильтров и локальных законодательных ограничений посещения веб-сайтов (например, на территории Республики Крым и Севастополя). В статье речь о пойдет о том, как применяются анонимайзеры, каких они бывают типов, а самые популярные из них рассматриваются подробно.

1. Введение

2. Сферы применения анонимайзеров

3. Типы анонимайзеров

4. Обзор анонимайзеров

5. Выводы

Введение

В последнее время веб стал основной частью интернета, а браузер открыт на компьютерах пользователей большую часть времени. Сервисы, которые изначально работали через специальные программы и протоколы, сегодня представлены в веб-версиях: это и электронная почта, и системы обмена сообщениями, и конференции, и видеочаты, и многое-многое другое.

Есть и другая проблема — сайты собирают много информации о посетителях, и практически везде требуется регистрация, включающая в себя передачу персональных данных пользователя.

У всех этих проблем есть одно решение — анонимайзеры. Это специальные сервисы или службы, перенаправляющие веб-трафик пользователя через свои сервера и позволяющие обеспечить анонимность путем сокрытия реального IP-адреса пользователя и удалением специальных cookie-файлов, а также обход различных фильтров, как региональных, так и установленных местным провайдером или работодателем.

Сферы применения анонимайзеров

Разберемся, как обычно происходит доступ к сайтам: пользователь вводит адрес сайта в веб-браузере, формируется HTTP-запрос и отправляется к серверу сайта. На маршруте до целевого веб-сервера трафик пользователя может проходить один или несколько фильтров — это может быть прозрачный прокси-сервер у работодателя, призванный контролировать использование интернета на рабочем месте, фильтр у провайдера, предназначенный для исполнения федерального законодательства и блокировки доступа к запрещенным сайтам, и фильтр у оператора связи, выполняющий аналогичные функции. В результате работы фильтров запрос может быть отклонен и вам будет возвращена страница-заглушка, уведомляющая о запрете доступа. При этом целевой веб-сервер даже не получит ваш запрос.

Рисунок 1. Пример действия фильтра провайдера

Бывает так, что запрет доступа реализует удаленный веб-сервер (так называемый «бан», запрет от администрации). В таком случае ваш запрос успешно дойдет до сервера или веб-фаервола. Сервере определит ваш IP-адрес и после проверки по своим базам может запретить доступ, также вернув вам сообщение об ошибке. Причины запрета могут быть самыми разнообразными — от запрета доступа лично для вас за какие-либо нарушения правил сайта до региональных блокировок, если сайт не предназначен для просмотра из вашей страны. Также случается, что региональные блокировки вводятся магистральными операторами страны, в которой находится веб-сервер. Такие блокировки вводятся для стран и отдельных регионов, находящихся под санкциями. Например, аналогичным образом происходит блокировка на многих веб-серверах, находящихся в США, при попытке получения доступа с IP-адресов, зарегистрированных на территории Крыма.

Сервере определит ваш IP-адрес и после проверки по своим базам может запретить доступ, также вернув вам сообщение об ошибке. Причины запрета могут быть самыми разнообразными — от запрета доступа лично для вас за какие-либо нарушения правил сайта до региональных блокировок, если сайт не предназначен для просмотра из вашей страны. Также случается, что региональные блокировки вводятся магистральными операторами страны, в которой находится веб-сервер. Такие блокировки вводятся для стран и отдельных регионов, находящихся под санкциями. Например, аналогичным образом происходит блокировка на многих веб-серверах, находящихся в США, при попытке получения доступа с IP-адресов, зарегистрированных на территории Крыма.

Рисунок 2. Пример действия блокировки для жителей Крыма

Анонимайзер всегда разрывает прямую цепочку связи и становится посредником между вашим веб-браузером и нужным веб-сервером. Ваш запрос отправляется на сервер анонимайзера, так как его нет в списке запрещенных, и блокировки с его стороны не делаются, запрос всегда успешно доходит. В свою очередь, сервер анонимайзера создает новый запрос с вашими данными к целевому веб-серверу и полученный ответ перенаправляет на ваш компьютер.

В свою очередь, сервер анонимайзера создает новый запрос с вашими данными к целевому веб-серверу и полученный ответ перенаправляет на ваш компьютер.

Рисунок 3. Схема прямой работы с веб-серверами и работы через анонимайзер

При этом многие анонимайзеры предоставляют дополнительную защиту пользователя, обеспечивая не только сокрытие информации о реальном IP-адресе удаленного компьютера, но и подменяя информацию о браузере, параметрах компьютера и очищая запросы и ответы веб-сервера от служебных cookie-файлов, используемых для слежения за пользователями. Таким образом, анонимайзеры позволяют обойти блокировку сайтов и обеспечить анонимность их посещений.

Типы анонимайзеров

Существует множество разных типов анонимайзеров, отличающихся используемыми технологиями и способами обхода блокировок. Кроме того, анонимайзеры бывают бесплатными, условно бесплатными, с рекламой на посещаемых сайтах или с ограничением объема проходящего трафика, и полностью платными.

Для начала определим типы анонимайзеров:

- Веб-анонимайзеры — выполняются в виде сайтов и обеспечивают работу пользователя без необходимости установки дополнительного программного обеспечения. Достаточно просто зайти на веб-анонимайзер, ввести адрес сайта, доступ к которому необходимо получить, и все содержимое сайта будет вам доступно. Этот тип анонимайзеров имеет ряд технических ограничений — многие сложные сайты не могут быть перенаправлены таким образом из-за большого количества сложных ссылок, скриптов JavaScript, использования технологии AJAX и так далее; соответственно, большинство интерактивных сайтов не будут полноценно функционировать. Кроме того, веб-анонимайзеры обычно не справляются с перенаправлением мультимедийной информации — музыки, видеороликов и так далее. Веб-анонимайзеры идеально подходят для быстрого доступа к простым сайтам.

- Прокси-сервера — технология прокси-серверов активно используется в отрыве от сферы анонимайзеров, однако прокси-сервера идеально подходят и для выполнения данных функций.

Плюс такой технологии в том, что не нужно устанавливать дополнительные программы, достаточно только указать адрес прокси-сервера в настройках браузера и возможность работы с любым контентом — прокси-сервер осуществляет полную трансляцию всей информации, поэтому с ними будут работать любые интерактивные сайты и все типы мультимедиа. Однако есть и минусы — прокси-сервер будет работать для всех сайтов сразу, а не только для требуемых, он не сможет работать в цепочке, а это значит, что если в вашей сети для доступа в интернет уже применяется прокси, данный способ не может быть использован.

Плюс такой технологии в том, что не нужно устанавливать дополнительные программы, достаточно только указать адрес прокси-сервера в настройках браузера и возможность работы с любым контентом — прокси-сервер осуществляет полную трансляцию всей информации, поэтому с ними будут работать любые интерактивные сайты и все типы мультимедиа. Однако есть и минусы — прокси-сервер будет работать для всех сайтов сразу, а не только для требуемых, он не сможет работать в цепочке, а это значит, что если в вашей сети для доступа в интернет уже применяется прокси, данный способ не может быть использован. - VPN— технология VPN, как и технология прокси-серверов, активно используется для другой задачи — обеспечивает удаленный доступ во внутреннюю сеть. Однако технологии VPN успешно применяются и для анонимизации. К плюсам VPN можно отнести возможность полного перенаправления трафика — не только веб, но и любые другие службы. Минусы у технологии тоже есть — необходимость настройки VPN-доступа или установки дополнительных программ и невозможность работы через корпоративный прокси-сервер.

- Расширения для браузеров — этот тип анонимайзеров требует установки, после чего он может включаться на определенных сайтах и активировать перенаправление трафика через свой сервер. Качество работы данного типа анонимайзеров напрямую зависит от разработчика расширения и работы сервера — некоторые из них корректно функционируют с любыми сайтами и медиаконтентом, другие же выдают результаты хуже, чем веб-анонимайзеры. Аналогичным образом осуществляется и работа с корпоративными прокси-серверами, какие-то расширения работают через них без проблем, другие же полностью не функционируют.

- Специальные браузеры — этот тип анонимизации значительно отличается от остальных и представляет собой специальные сборки популярных браузеров (обычно Chromium или FireFox) со встроенными средствами анонимизации — через простые расширения, описанные в предыдущем пункте, или через анонимные сети, например TOR. Данный тип анонимизации не требует дополнительных настроек, но для него нужно установить специальный браузер, что усложняет работу пользователя: необходимо помнить, какие сайты лучше просматривать в специальном браузере, и пользоваться двумя аналогичными программами одновременно.

Практически все указанные типы анонимайзеров бывают и платными, и бесплатными, но есть и общая тенденция: первый тип чаще всего условно бесплатный и отображает рекламу на посещаемых сайтах, при этом у большинства из них нет платной подписки. Третий тип — почти всегда платный, но иногда сервисы предлагают ограниченные по трафику пробные аккаунты. Последний пятый тип представлен только бесплатными решениями.

Обзор анонимайзеров

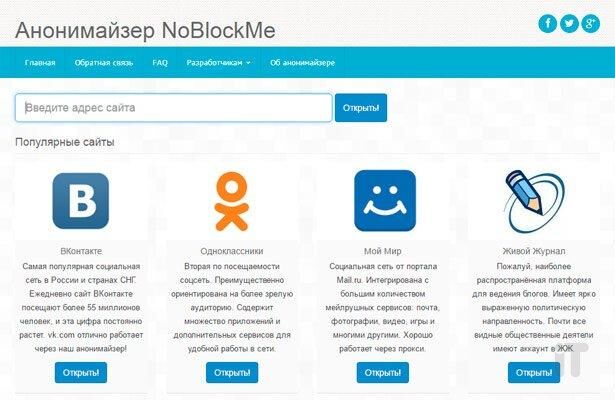

HideME.ru

HideME.ru является веб-анонимайзером с расширенным функционалом: пользователю предлагается выбрать сервер, через который будет осуществляться перенаправление — доступны сервера в Румынии, Германии и США, а также дополнительные параметры — шифрование адресов доменов, HTML-оптимизация, блокировка рекламы и cookie-файлов для отслеживания. Отдельно следует отметить функцию шифрования адресов доменов — она позволяет обойти сложные фильтры, проверяющие не только адрес веб-сервера, но и осуществляющие поиск URL-адресов в параметрах запросов в другие серверам. Такие фильтры специально предназначены для блокировки доступа к сайтам через веб-анонимайзеры, но могут быть успешно пройдены с помощью HideME.ru.

Такие фильтры специально предназначены для блокировки доступа к сайтам через веб-анонимайзеры, но могут быть успешно пройдены с помощью HideME.ru.

Рисунок 4. Веб-анонимайзер HideME.ru

HideME.ru успешно обрабатывает множество сложных сайтов, включая социальные сети, позволяет перенаправлять видео с Youtube и других веб-сервисов, не определяется сайтами как прокси-сервер и в целом полностью справляется со своей задачей. В ходе проверки не удалось найти достаточно сложного веб-сайта, на котором бы обнаружились проблемы в работе. Из минусов стоит отметить доступность основных настроек только в платной премиум-версии, встраивание в страницы собственной рекламы и периодические падения серверов HideME.ru во время тестирования.

Anonymizer.ru

Anonymizer является еще одним представителем класса веб-анонимайзеров, его сервера размещены в России, Германии и США. Anonymizer.ru предоставляет больше возможностей по настройке — доступна подделка информации о браузере (User-Agent), информации о странице, с которой на сайт перешли (Refer page), управление cookie-файлами, веб-скриптами, Java-объектами и параметрами загрузки файлов.

Рисунок 5. Веб-анонимайзер Anonymizer.ru

Поддерживается работа с некоторыми мультимедийными материалами и сложными сайтами (например, социальными сетями), но проблемы все же наблюдаются — с загрузкой YouTube анонимайзер не справился совсем, на RuTube загружаются страницы, но не проигрывается видео. Из недостатков также стоит отметить необходимость прохождения регистрации для получения доступа к сайту и встраивание в некоторые сайты собственной рекламы.

VPNBOOK

VPNBOOK завершает тройку лидеров среди веб-анонимайзеров. Данный веб-прокси не имеет дополнительных настроек, кроме выбора сервера — доступны сервера в США, Великобритании и Канаде, однако у него есть одно очень важное преимущество —взаимодействие с веб-анонимайзером происходит по защищенному протоколу HTTPS и веб-трафик не смогут перехватить злоумышленники, ИТ-служба работодателя или работники провайдера. Данный веб-анонимайзер можно использовать не только с целью обхода блокировок и сохранения анонимности, но и для безопасного серфинга в незащищенных сетях — например, при доступе через открытые точки доступа Wi-Fi.

Данный веб-анонимайзер можно использовать не только с целью обхода блокировок и сохранения анонимности, но и для безопасного серфинга в незащищенных сетях — например, при доступе через открытые точки доступа Wi-Fi.

Рисунок 6. Веб-анонимайзер VPNBOOK.com

URL-адреса шифруются таким образом даже при использовании веб-фильтров с подменой HTTPS-сертификатов; блокировки целевых сайтов не будут задействованы при доступе через данный сервис. Этот анонимайзер отлично работает с большинством сложных веб-сайтов и медиаконтентом, однако некоторые сайты не заработали — например, данные на RuTube не были загружены. Из дополнительных плюсов — VPNBOOK не вставляет в посещаемые сайты собственную рекламу.

friGate CDN

friGate CDN — расширение для браузеров Google Chrome, Mozilla Firefox и Opera. Оно позволяет гранулярно обеспечить прозрачное проксирование отдельных сайтов. friGate CDN имеет встроенную базу веб-сайтов, заблокированных по решению государственных органов разных стран и может автоматически включаться только для этих сайтов. Также friGate CDN может быть включен вручную для любого сайта. Работа friGate CDN выполняется через различные прокси-сервера, находящиеся во многих странах мира, адрес сервера можно изменить в любой момент, используя окно в верхнем правом углу поверх проксируемого сайта. Дополнительно может быть включен режим повышенной анонимности и ускорение страниц с использованием технологии Google PageSpeed. friGate CDN по умолчанию показывает рекламу на посещаемых сайтах, но она может быть бесплатно отключена в настройках расширения.

Также friGate CDN может быть включен вручную для любого сайта. Работа friGate CDN выполняется через различные прокси-сервера, находящиеся во многих странах мира, адрес сервера можно изменить в любой момент, используя окно в верхнем правом углу поверх проксируемого сайта. Дополнительно может быть включен режим повышенной анонимности и ускорение страниц с использованием технологии Google PageSpeed. friGate CDN по умолчанию показывает рекламу на посещаемых сайтах, но она может быть бесплатно отключена в настройках расширения.

Рисунок 7. Работа анонимайзера-расширения friGateCDN

Качество обработки трафика находится на высоком уровне, при использовании friGate CDN работают любые сайты и корректно отображается любой медиаконтент.

anonymoX

anonymoX — простое расширение для браузеров Google Chrome и Mozilla Firefox, которое позволяет включить или выключить перенаправление трафика для всех сайтов без возможности единичного включения, но обладает большой базой серверов, расположенных в Нидерландах, Великобритании и США. Дополнительно позволяет подделывать идентификатор браузера и очищать отслеживающие cookie-файлы.

Дополнительно позволяет подделывать идентификатор браузера и очищать отслеживающие cookie-файлы.

Рисунок 8. Работа анонимайзера-расширения anonymoX

В бесплатной версии расширение отображает свою рекламу на посещаемых сайтах, в платной версии реклама удаляется и добавляются дополнительные сервера из разных стран. Корректно обрабатывает любые сайты и медиаконтент, но некоторые из предлагаемых серверов заметно замедляют работу с сайтами.

Browsec

Browsec — расширение для Google Chrome, Mozilla Firefox и мобильных устройств с операционной системой iOS. Позволяет перенаправлять веб-трафик через сервера в Великобритании, Нидерландах, Сингапуре и США, не имеет ограничений по объему трафика и не вставляет свою рекламу на сайты.

Рисунок 9. Работа анонимайзера-расширения Browsec

Имеет платную версию, отличие которой — только в перечне прокси-серверов, за небольшую плату доступны отдельные сервера с высокой скоростью работы. При этом даже бесплатная версия показывает незначительное замедление в скорости открытия сайтов, небольшие «подтормаживания» заметны только при просмотре видео. Сложные сайты и медиаконтент Browsec обрабатывает без затруднений и искажений.

При этом даже бесплатная версия показывает незначительное замедление в скорости открытия сайтов, небольшие «подтормаживания» заметны только при просмотре видео. Сложные сайты и медиаконтент Browsec обрабатывает без затруднений и искажений.

Hola

Hola — анонимайзер, доступный практически для всех браузеров и платформ, имеет расширения для браузеров Google Chrome, Mozilla Firefox, Internet Explorer, клиенты для Windows и MacOS, приложения для Android и iOS и даже веб-версию анонимайзера.

Рисунок 10. Анонимайзер Hola в виде расширения для браузера

Предоставляет на выбор огромное количество прокси-серверов практически в любой стране мира. При этом полностью отсутствуют дополнительные функции и настройки. Не встраивает собственную рекламу в веб-сайты, но в бесплатной версии использует компьютер пользователя как прокси-сервер для других пользователей, то есть основной механизм работы Hola — использование чужих компьютеров с этим же приложением для проксирования трафика.

PrivateTunnel

PrivateTunnel реализует VPN-туннель и обеспечивает беспроблемную работу любых веб-сайтов и интернет-служб, перенаправляя трафик через собственные сервера. Выполнен в виде отдельного приложения и работает под операционными системами Windows и MacOS, а также на мобильных устройствах с Android и iOS.

Рисунок 11. Внешний вид приложения PrivateTunnelдля Windows

В бесплатной версии объем трафика ограничен 500 Мб, существуют платные тарифы от 50 до 500 Гб. PrivateTunnel поддерживает быстрое включение и выключение VPN-канала, позволяя снизить объем потребляемого с тарифа трафика в моменты, когда анонимный доступ не требуется. Дополнительно за счет шифрования всего трафика PrivateTunnel может быть использован для доступа в интернет из незащищенных сетей и публичных точек доступа Wi-Fi.

TunnelBear

TunnelBear — аналог PrivateTunnel, такое же VPN-решение с собственным приложением для Windows, MacOS и мобильных устройств с Android и iOS. Трафик в бесплатной версии TunnelBear также ограничен объемом в 500 Мб, однако в платной версии ограничение отсутствует вовсе.

Трафик в бесплатной версии TunnelBear также ограничен объемом в 500 Мб, однако в платной версии ограничение отсутствует вовсе.

Рисунок 12. Внешний вид приложения TunnelBearдля Windows

Приложение TunnelBear еще более лаконичное, чем у Private Tunnel, здесь представлена только одна опция выбора страны размещения сервера и переключатель VPN. Следует отметить, что в TunnelBear скорость включения и выключения защищенного соединения довольно медленная, поэтому быстрого переключения режима ожидать не стоит, в остальном же скорость работы через данный VPN-сервис высока.

CyberGhost

CyberGhost — сервис VPN-подключений, отличающийся наличием клиентов для большого числа операционных систем: он работает в Windows, MacOS, GNU/Linux, ChromeOS и на мобильных устройствах под управлением Android, iOS и Windows Phone.

Рисунок 13. Внешний вид приложения CyberGhostдля Windows

В отличие от приведенных выше решений, CyberGhost не ограничивает объемы передаваемого трафика даже на бесплатном тарифе, но при этом разработчики обещают наличие рекламы, однако при тестировании на посещаемых сайтах дополнительная реклама не появилась. Кроме того, у бесплатной версии есть ограничение по платформам — она работает только под Windows, MacOS и Android, остальные версии доступны по подписке. Дополнительно в платной версии предоставляется доступ к более быстрым серверам, но при тестировании и бесплатные сервера выдают скорость, достаточную для комфортной работы и просмотра потокового видео.

Кроме того, у бесплатной версии есть ограничение по платформам — она работает только под Windows, MacOS и Android, остальные версии доступны по подписке. Дополнительно в платной версии предоставляется доступ к более быстрым серверам, но при тестировании и бесплатные сервера выдают скорость, достаточную для комфортной работы и просмотра потокового видео.

Avast! SecureLine VPN

Avast! SecureLine VPN, как понятно из названия, решение для VPN-подключения от известного антивирусного вендора. Подробный обзор данного сервиса представлен на нашем сайте, поэтому в рамках данной статьи отметим только основные характеристики. Приложение Avast! SecureLine VPN доступно для компьютеров под управлением Windows и мобильных устройств Android и iOS. Бесплатная версия отсутствует, подписка осуществляется на один год и приобретается отдельно для разных устройств, ограничения по трафику отсутствуют.

Рисунок 14. Внешний вид приложения Avast! SecureLineVPN для Windows

HideMyAss

HideMyAss — последнее решение в нашем обзоре, принадлежащее к типу VPN-подключений. HideMyAss очень популярен среди пользователей и имеет только платную версию, приобретаемую помесячно или сразу на год. Подписка действует на все поддерживаемые операционные системы — iOS, MacOS, Android и Windows. Приложение HideMyAss, в отличие от конкурентов, имеет множество настроек и дополнительных функций. Например, с помощью сервиса Secure IP Binding можно ограничить работу любого приложения на компьютере до установления VPN-подключения.

HideMyAss очень популярен среди пользователей и имеет только платную версию, приобретаемую помесячно или сразу на год. Подписка действует на все поддерживаемые операционные системы — iOS, MacOS, Android и Windows. Приложение HideMyAss, в отличие от конкурентов, имеет множество настроек и дополнительных функций. Например, с помощью сервиса Secure IP Binding можно ограничить работу любого приложения на компьютере до установления VPN-подключения.

Рисунок 15. Внешний вид приложения HideMyAssVPN для Windows

Кроме VPN-решения у HideMyAss есть расширение для различных браузеров, которое добавляет отдельную кнопку: нажав на нее, можно ввести адрес сайта и открыть его через анонимный сервер. По сравнению с другими расширениями, сервис HideMyAss менее удобен, так как требует ручного ввода адреса сайта и показывает множество собственной рекламы, но при этом он не уступает по качеству проксирования, поддержке сложных сайтов и медиаресурсов.

Рисунок 16. Расширение HideMyAssдля браузера

TOR Browser

TOR Browser — специальная сборка браузера Mozilla Firefox, совмещенная с программным обеспечением для выхода в анонимную сеть TOR. TOR является распределенной сетью внутри интернета. Каждый компьютер, подключенный к TOR, является одновременно и узлом сети, и маршрутизатором, через который проходит трафик к другим пользователям. Анонимность в сети TOR реализуется с помощью разбиения каждого сетевого запроса на множество небольших фрагментов и их пересылку от отправителя к получателю через разные маршрутизаторы. По этой причине ни один из участников анонимной сети не может осуществить перехват трафика или определить реального отправителя и получателя пакета. Каждый компьютер в сети имеет специальный адрес, некоторые компьютеры работают как веб-сервера, доступ к которым можно получить только внутри TOR.

Чтобы использовать TOR для анонимного доступа в интернет, существуют специальные сервера-шлюзы. Они перенаправляют запросы, полученные через сеть TOR, к веб-серверам в интернете и возвращают ответ. Таким образом, для конечного пользователя связь с «внешним миром» мало чем отличается от работы через прокси-сервер, за исключением полной анонимности.

Они перенаправляют запросы, полученные через сеть TOR, к веб-серверам в интернете и возвращают ответ. Таким образом, для конечного пользователя связь с «внешним миром» мало чем отличается от работы через прокси-сервер, за исключением полной анонимности.

Подключение к сети TOR через обычное приложение требует серьезных навыков и долгой настройки. Чтобы открыть сеть для простых пользователей, был выпущен специальный браузер TOR Browser. Доступны для загрузки версии для Windows, GNU/Linux и MacOS. Использование браузера и сети TOR является полностью бесплатным.

Рисунок 17. Внешний вид TORBrowser под Windows

У TOR Browser три недостатка. Первый — необходимость использования отдельного непривычного браузера и, соответственно, работа в двух браузерах одновременно — для сайтов, требующих анонимизации, и для остальных. Второй — медленная скорость работы как внутри сети, так и при доступе к сайтам в интернете. Скорость обусловлена принципом работы и низкой скоростью интернет-подключений других пользователей. И, наконец, третий недостаток — нестабильная работа серверов-шлюзов в интернете.

Скорость обусловлена принципом работы и низкой скоростью интернет-подключений других пользователей. И, наконец, третий недостаток — нестабильная работа серверов-шлюзов в интернете.

Выводы

Проблемы блокировки доступа к веб-сайтам со стороны работодателя, местных и магистральных провайдеров беспокоят многих пользователей и мешают свободному доступу к информации в интернете. Также многие владельцы веб-сайтов и операторов связи устанавливают ограничения по доступу к информации на основании принадлежности IP-адреса клиента к определенному географическому положению. Блокировки вводят для стран и отдельных регионов, находящихся под санкциями: так, например, многие веб-сервера в США «заворачивают» попытки получения доступа к своим ресурсам пользователям с IP-адресов Крыма. Подобные проблемы, а также проблемы обеспечения анонимности в интернете успешно решают анонимайзеры.

В данном обзоре приведены примеры лучших анонимайзеров в трех классах — веб-анонимайзеры, анонимайзеры в виде расширений для браузеров и VPN-анонимайзеры, устанавливающиеся как приложения.

Лучшим веб-анонимайзером стоит считать сервис HideME.ru: только этот сервис корректно работает с любыми ресурсами, предоставляет множество настроек и обеспечивает работу сайтов без дополнительных задержек. Единственным минусом является встроенная в посещаемые сайты реклама, но от нее можно избавиться с помощью платной подписки.

Лучшим анонимайзером, выполненным в виде расширения для браузера, является friGate CDN. Это единственное расширение, которое обладает встроенной, автоматически обновляемой базой блокируемых сайтов и наполняется в том числе по спискам блокировок российских государственных органов. Этот плагин не встраивает собственную рекламу, не включается для сайтов, доступ к которым не требует проксирования, работает быстро и содержит большую базу серверов перенаправлений.

VPN-анонимайзеры, представленные в обзоре, практически идентичны по функциональности, но только CyberGhost поддерживает действительно все популярные платформы и операционные системы и единственный из всех не накладывает ограничений на объемы проходящего трафика.

И наконец, TOR Browser — хорошее средство для сохранения инкогнито, правда, со множеством недостатков, критичных для обычных пользователей. TOR Browser нельзя рекомендовать для простого обхода веб-фильтров и санкционных блокировок, но в случаях, когда нужна действительно максимальная анонимность, комфорт работы отступает на второй план.

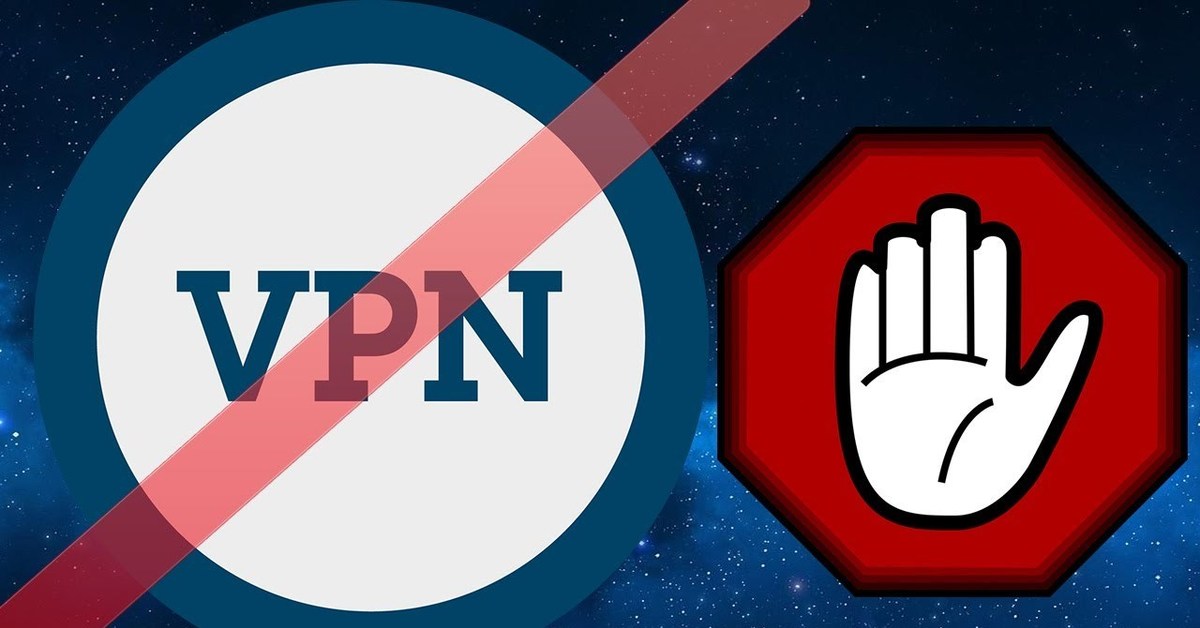

Вступил в силу закон о запрете обхода блокировок через VPN и анонимайзеры

С 1 ноября вступил в силу закон о запрете использования VPN-сервисов и анонимайзеров для доступа к запрещенной в России информации. Владельцам таких сервисов и поисковых систем закон предписывает ограничивать доступ к такой информации. Им дается три дня для ограничения доступа через предлагаемые технические средства и программы к запрещенным сайтам. Список запрещенных ресурсов будет вести Роскомнадзор.

31 октября это ведомство по просьбам операторов связи опубликовало требования к способам ограничения доступа к информационным ресурсам. В Роскомнадзоре считают, что сформулированные требования «направлены на исключение избыточной блокировки добропорядочных интернет-ресурсов и позволяют операторам связи максимально эффективно и с наименьшими издержками исполнять нормы закона об ограничении распространения запрещенной информации в интернете». Операторы связи будут ограничивать доступ к такой информации с помощью готовых аппаратно-программных комплексов DPI, с помощью закупки услуги по получению фильтрованного трафика от вышестоящего оператора связи либо с помощью свободно распространяемых комплексов анализа и фильтрации трафика. Закон им предстоит выполнять по обращению в Роскомнадзор МВД или ФСБ с требованием о блокировке.

Операторы связи будут ограничивать доступ к такой информации с помощью готовых аппаратно-программных комплексов DPI, с помощью закупки услуги по получению фильтрованного трафика от вышестоящего оператора связи либо с помощью свободно распространяемых комплексов анализа и фильтрации трафика. Закон им предстоит выполнять по обращению в Роскомнадзор МВД или ФСБ с требованием о блокировке.

Анонимайзеры Роскомндазор обещает блокировать за отказ блокировать запрещенную информацию.

Требования закона не распространяются на операторов государственных информационных систем, государственные органы и органы местного самоуправления, а также на случаи использования анонимайзеров и сервисов VPN при условии, что круг пользователей заранее определен их владельцами и использование таких ПО осуществляется в технологических целях обеспечения деятельности лица, осуществляющего их использование, например в банковской деятельности.

Также 31 октября Роскомнадзор сообщил, что завершает тестирование новой системы взаимодействия с крупными интернет-компаниями в связи со вступлением этого закона в силу. Сотрудники ведомства тестировали новую схему взаимодействия с участниками рынка. «В тестировании принимают участие АО «Лаборатория Касперского», Opera Software AS, Mail.Ru и Яндекс. Свою готовность участия в тестировании подтвердили Rambler, «Спутник», cameleo.ru и анонимайзеры — 2ip.ru, 2ip.io. Общая аудитория данных сервисов в РФ составляет около 10 млн человек», — говорится в сообщении ведомства.

Сотрудники ведомства тестировали новую схему взаимодействия с участниками рынка. «В тестировании принимают участие АО «Лаборатория Касперского», Opera Software AS, Mail.Ru и Яндекс. Свою готовность участия в тестировании подтвердили Rambler, «Спутник», cameleo.ru и анонимайзеры — 2ip.ru, 2ip.io. Общая аудитория данных сервисов в РФ составляет около 10 млн человек», — говорится в сообщении ведомства.

Год закону об анонимайзерах и VPN: как им живется в России? | Россия и россияне: взгляд из Европы | DW

Год назад, 30 июля 2017 года, президент РФ Владимир Путин подписал закон, запрещающий использование средств для обхода блокировок сайтов — анонимайзеров и VPN-сервисов. За это время в России, по оценкам экспертов, сложилась специфическая ситуация: этот закон фактически не работает, но подобные сервисы все равно блокируются — по другим основаниям.

«Этого закона будто нет»

Согласно закону, владельцам анонимайзеров запретили предоставлять доступ к заблокированным в России интернет-ресурсам. В противном случае российские власти грозили штрафами и даже ограничением доступа к самим сервисам для обхода блокировок. Новая норма вступила в силу с 1 ноября прошлого года. Однако в конце февраля Роскомнадзор пожаловался на невостребованность закона, так как в ведомство не поступило ни одного запроса от ФСБ и МВД, которые должны были выявлять нарушающие законодательство сервисы.

В противном случае российские власти грозили штрафами и даже ограничением доступа к самим сервисам для обхода блокировок. Новая норма вступила в силу с 1 ноября прошлого года. Однако в конце февраля Роскомнадзор пожаловался на невостребованность закона, так как в ведомство не поступило ни одного запроса от ФСБ и МВД, которые должны были выявлять нарушающие законодательство сервисы.

Изменилось ли что-то с тех пор? Ведущий аналитик Российской ассоциации электронных коммуникаций (РАЭК) Карен Казарян заявил в интервью DW, что закон об анонимайзерах и VPN по-прежнему «не работает». «По этому закону ничего не было заблокировано. Его как будто нет», — отметил эксперт РАЭК. Это подтвердили DW и в пресс-службе Роскомнадзора, заявив, что «нет заблокированных на основании ст. 15.8 закона № 149-ФЗ» сервисов.

Создатели браузера Tor изменений не заметили

Скриншот сайта Tor Project

Казарян напомнил также, что по закону Роскомнадзор должен был создать Федеральную государственную информационную систему (ФГИС) ресурсов, доступ к которым ограничен. Именно к ФГИС по требованию ведомства должны подключаться владельцы VPN-сервисов и анонимайзеров и затем самостоятельно блокировать доступ к ресурсам, внесенным в единый реестр запрещенной информации. «Но в законе не предусмотрели средств федерального бюджета на его исполнение. Слышал, что они все же пытаются найти деньги и сделать ФГИС, но по факту системы нет. А в исполнении закона все подвязано на нее», — подчеркнул аналитик.

Именно к ФГИС по требованию ведомства должны подключаться владельцы VPN-сервисов и анонимайзеров и затем самостоятельно блокировать доступ к ресурсам, внесенным в единый реестр запрещенной информации. «Но в законе не предусмотрели средств федерального бюджета на его исполнение. Слышал, что они все же пытаются найти деньги и сделать ФГИС, но по факту системы нет. А в исполнении закона все подвязано на нее», — подчеркнул аналитик.

Что касается владельцев сервисов для обхода блокировок, то они изменений в своей работе не заметили. Так, представители компании Tor Project, которая является создателем браузера Tor (работает с помощью системы прокси-серверов, позволяющей устанавливать анонимное сетевое соединение) рассказали DW, что к ним российские власти не обращались, и количество пользователей их сервисом из России за последний год оставалось «довольно постоянным» — в пределах 200-300 тысяч человек. Интересно, что пик популярности Tor за последние месяцы пришелся на конец апреля, когда Роскомнадзор активно пытался заблокировать Telegram.

«Резиновые решения« прокуратуры и «эффект Стрейзанд»

В то же время, к примеру, в мае Роскомнадзор отчитался о блокировке 50 VPN-сервисов и анонимайзеров, через которые можно было получить доступ к Telegram. Конкретных названий ресурсов в надзорном органе не назвали. Как объясняет аналитик РАЭК Карен Казарян, в этом случае для ограничения доступа использовались «резиновые решения прокуратуры» по «предыдущему антитеррористическому пакету, до Яровой». Такие действия Роскомнадзора эксперт считает «полным нарушением духа закона».

Последний известный случай попытки блокировки VPN-сервиса произошел в конце июля, когда был ограничен доступ к сайту Hidemy.name (бывший Hideme.ru). Представитель сервиса Маркус Саар подтвердил DW, что и в данном случае основанием для блокировки стал не закон об анонимайзерах. И хотя в Hidemy.name намерены обжаловать действия Роскомнадзора, непосредственным эффектом блокировки Саар называет, прежде всего, «популяризацию сервиса среди тех, кто раньше о нём не слышал». «Эффект Стрейзанд работает всегда», — констатировал он.

«Эффект Стрейзанд работает всегда», — констатировал он.

«При этом все наши клиенты беспрепятственно могут зайти на наш сайт, так как пользуются нашим же VPN. Они вообще не заметили блокировки», — подытожил Маркус Саар.

Смотрите также:

Топ-10 перспективных интернет-профессий

Разработчик программ электронного обучения

Динамика, которую приобрела в результате компьютеризации наша жизнь, требует быстрых и недорогих способов передачи знаний. Без дистанционного электронного обучения (E-Learning) в таких условиях не обойтись. Онлайн-образование стремительно развивается. Главная задача специалиста, составляющего концепцию E-Learning, — разработка методики обучения и подбор дидактического материала.

Топ-10 перспективных интернет-профессий

Менеджер по контекстной рекламе в рамках поисковых систем

SEA-менеджер — это специалист, который помогает потенциальным клиентам найти интересующий их товар или услугу, а рекламодателю — представить свое предложение целевой группе пользователей.

В его обязанности входит размещение и оптимизация в таких поисковиках, как Google, рекламных объявлений, содержание которых зависит от состава поисковых запросов или интересов пользователей.

В его обязанности входит размещение и оптимизация в таких поисковиках, как Google, рекламных объявлений, содержание которых зависит от состава поисковых запросов или интересов пользователей.Топ-10 перспективных интернет-профессий

Менеджер по партнерскому маркетингу

При разнообразии товаров, предлагаемых в интернете, небольшим компаниям очень сложно продвигать свою продукцию. Поэтому многие из них заключают соглашения с крупными порталами и на гонорарной основе публикуют там свои рекламные объявления, с которых пользователь перенаправляется на сайт рекламодателя. Affiliate-менеджер ищет потенциальных партнеров и организует маркетинговую кампанию.

Топ-10 перспективных интернет-профессий

Менеджер по информационной безопасности

В эпоху цифровых технологий для каждой компании остро стоит проблема информационной безопасности и защиты от хакерских атак, результатом которых может стать кража данных. SIM-менеджер разрабатывает концепцию информационной безопасности на фирме, оценивает информационные риски, планирует меры по их минимизации, создает и внедряет соответствующие механизмы контроля, проводит их мониторинг.

Топ-10 перспективных интернет-профессий

Специалист по обработке, анализу и хранению данных

«Ученый по данным» (Data Scientist) считается одной из самых высокооплачиваемых и перспективных профессий. Это специалист по информатике, в задачи которого входит анализ, обработка, структурирование, сохранение и представление данных в цифровой форме, использование для работы с ними искусственного интеллекта, а также проектирование баз данных.

Топ-10 перспективных интернет-профессий

Инженер-робототехник

В условиях, когда на рынке робототехники бум, такие специалисты пользуются большим спросом. В круг их задач входит разработка автоматизированных технических систем, их программирование, техническое обслуживание. Инженер-робототехник должен уметь применить междисциплинарный подход, а также обладать глубокими знаниями в области электроники, механики, кибернетики, информатики.

Топ-10 перспективных интернет-профессий

Менеджер по информационному моделированию зданий

Без информационных технологий не обходится и в строительной отрасли.

Специальные компьютерные программы позволяют моделировать разные фазы планирования и управления стройпроектами. Информационное моделирование зданий регулирует BIM-менеджер. Он осуществляет сбор и комплексную обработку информации о будущем объекте, разрабатывает трехмерную модель здания и предоставляет ее строительной компании.

Специальные компьютерные программы позволяют моделировать разные фазы планирования и управления стройпроектами. Информационное моделирование зданий регулирует BIM-менеджер. Он осуществляет сбор и комплексную обработку информации о будущем объекте, разрабатывает трехмерную модель здания и предоставляет ее строительной компании.Топ-10 перспективных интернет-профессий

Оператор беспилотных летательных аппаратов

Пилот дронов — профессия будущего. Такие специалисты смело могут рассчитывать на вакансию в солидных компаниях и высокую зарплату. Особенно востребованы они в сфере рекламы недвижимости, в аварийно-спасательных службах, в области охраны окружающей среды, в медицине, строительстве, на пиротехнических предприятиях. Основная задача оператора беспилотных летательных аппаратов — видеосъемка.

Топ-10 перспективных интернет-профессий

Менеджер по киберспорту

Киберспорт (E-Sport) — это вид соревновательной деятельности на основе видеоигр.

Менеджер по киберспорту занимается управлением в киберспорте. Вместе с тренером он формирует прогеймерскую команду, выстраивает график тренировок, следит за личным расписанием каждого геймера, ищет спонсоров, находит возможности для участия в турнирах, решает вопросы проезда, проживания, питания игроков на турнирах.

Менеджер по киберспорту занимается управлением в киберспорте. Вместе с тренером он формирует прогеймерскую команду, выстраивает график тренировок, следит за личным расписанием каждого геймера, ищет спонсоров, находит возможности для участия в турнирах, решает вопросы проезда, проживания, питания игроков на турнирах.Топ-10 перспективных интернет-профессий

Сетевой юрист

Какие персональные данные своих клиентов компания может сохранять, анализировать, кому-либо передавать? У кого нужно получать на это разрешение? Вправе ли сотрудник выкладывать в Facebook фото кошки своего коллеги без его позволения? Формирование нормативно-правового поля в интернете входит в задачу сетевого юриста — специалиста, очень востребованного на рынке.

Автор: Наталия Королева

Закон об анонимайзерах вступил в силу. Что о нем нужно знать?

Автор фото, Silas Stein/DPA/TASS

Подпись к фото,Владельцев VPN-сервисов и «анонимайзеров» обязывают закрывать доступ к запрещенным сайтам

В России 1 ноября вступил в силу закон, обязывающий владельцев VPN-сервисов и так называемых анонимайзеров закрывать доступ к запрещенным сайтам.

В новом законе затрагиваются все известные инструменты обхода блокировок и достижения анонимности в интернете, в том числе расширения для браузеров и анонимный браузер Tor. Президент Владимир Путин подписал пакет поправок в июле 2017 года.

«В России есть 25-30 проксирующих и VPN-сервисов, популярных у населения. Среди них — cameleo.ru, 2ip.ru и другие. Они все выразили готовность исполнять закон», — сказал изданию РБК глава Роскомнадзора Александр Жаров.

При этом он признал, что есть еще сотни тысяч мелких VPN-сервисов, блокировать которые значительно сложнее. «Но закон ориентирован в первую очередь на наиболее популярные у граждан сервисы», — отметил Жаров.

Многие пользователи опасаются, что запрет ужесточит интернет-цензуру в России. Правозащитная организация Amnesty International после подписания закона заявила, что поправки стали «серьезным ударом по интернет-свободе» в России.

Как будет работать новый запрет?

Для исполнения поправок в России запускается федеральная государственная информационная система (ФГИС). По запросу полиции Роскомнадзор будет определять провайдеров, которые предоставляют доступ к VPN-сервисам и анонимайзерам.

По запросу полиции Роскомнадзор будет определять провайдеров, которые предоставляют доступ к VPN-сервисам и анонимайзерам.

От провайдеров потребуют подключиться к ФГИС и предоставить данные о владельце анонимайзера, который также будет должен подключиться к системе. После этого от владельца сервиса потребуют закрыть доступ к сайтам, внесенным в список запрещенных. Если владелец откажется — анонимайзер заблокируют.

В поправки включены также ограничения для поисковиков. Если сервисы будут показывать ссылки на сайты из реестра запрещенных, их будут штрафовать.

Готовы ли к новому закону владельцы анонимайзеров?

Роскомнадзор сообщил 31 октября, что регулятор завершает тестирование системы взаимодействия с владельцами анонимайзеров.

При подготовке к вступлению в силу запрета сотрудники Роскомнадзора встретились с участниками рынка и объяснили, как будут работать поправки.

«В целом тестирование прошло успешно. В нем приняли участие: «Лаборатория Касперского», Opera Software AS, Cameleo, 2ip, Mail.ru, Яндекс, Спутник, — сообщили Би-би-си в ведомстве. — Тестирование предполагало подключение к ФГИС (для получения перечня заблокированных интернет-ресурсов), в том числе в автоматизированном режиме, а также запуска механизма фильтрации для пользователей заблокированных сайтов».

В нем приняли участие: «Лаборатория Касперского», Opera Software AS, Cameleo, 2ip, Mail.ru, Яндекс, Спутник, — сообщили Би-би-си в ведомстве. — Тестирование предполагало подключение к ФГИС (для получения перечня заблокированных интернет-ресурсов), в том числе в автоматизированном режиме, а также запуска механизма фильтрации для пользователей заблокированных сайтов».

Удастся ли заблокировать Tor?

Полностью закрыть доступ к Tor у Роскомнадзора не получится. Этот браузер использует не только открытые сетевые адреса, но и закрытые, которые заблокировать почти невозможно. Их Tor выдает по запросу пользователя.

Заблокировать Tor пытается Белоруссия. По состоянию на декабрь 2016 года цензоры добавили в черный список около 6 тыс. из 7 тыс. публичных адресов Tor, действующих по всему миру.

Численность пользователей непубличных сетевых адресов в этой стране после начала блокировки выросла с 250 человек до 3 тысяч человек, сообщало «Европейское радио для Белоруссии». В то же время количество пользователей публичных адресов упало с 3 тысяч до 2,6 тысячи человек.

В то же время количество пользователей публичных адресов упало с 3 тысяч до 2,6 тысячи человек.

Какие могут быть побочные эффекты

Ассоциация европейского бизнеса в октябре предупредила, что под новый запрет могут попасть корпоративные VPN-сервисы, которые используются в производственных целях.

Запрет не распространяется на такие VPN-сервисы, но эксперты отмечают, что отличить корпоративную сеть от публичной невозможно.

Также неясно, как будет работать закон в случае с Google и Apple, в магазинах которых продают VPN-сервисы сторонних разработчиков. Руководитель проекта «Роскомсвобода» Артем Козлюк говорил ранее, что Роскомнадзор пытается договориться с Google и Apple, чтобы они удаляли такие сервисы из своих магазинов.

В Роскомнадзоре Би-би-си сообщили, что не испытывают сложностей в работе с Google и Apple. «Мы давно взаимодействуем в части удаления противоправных приложений из этих сторов», — отметил регулятор.

Что с Крымом

Запрет анонимайзеров неблагоприятно скажется на жителях Крыма и Севастополя, предупреждал гендиректор РОЦИТ Сергей Гребенников. На полуострове из-за санкций недоступны сервисы некоторых интернет-компаний.

Например, в Крыму не работают многие сервисы Google, Visa, MasterCard, PayPal. Жители полуострова получали к ним доступ через анонимайзеры и VPN.

«Половина жителей Крыма сейчас пользуется VPN-сервисами, потому что очень многие сайты им недоступны в связи с санкциями, и введение этого закона может на какое-то время оставить жителей Крыма без сервисов, которыми они привыкли пользоваться в ежедневном формате», — говорил Гребенников на заседании Госдумы в июне.

«Преступления совершаются не в интернете, а в офлайне, а интернет служит только способом. Необходимо преступников ловить в офлайне. Запреты, которые предлагается внести, приведут к тому, что разовьется Даркнет, то есть, мы продолжаем бороться с ветряными мельницами», — отмечал гендиректор РОЦИТ.

В нынешней редакции закона никаких исключений для граждан сделано не было, сказал Сергей Гребенников Русской службе Би-би-си. «Таким образом, единственный вариант для них — использовать корпоративный VPN или покупать и настраивать сервис самостоятельно», — добавил эксперт.

В Роскомнадзоре на этот счет отметили, что поправки не запрещают VPN-сервисы и анонимайзеры, а просто обязывают их владельцев закрывать доступ к заблокированным ресурсам.

Блокировка анонимайзеров

Комплексное UTM-решение Ideco ICS обладает широкими возможностями для контентной фильтрации сайтов по категориям. А в расширенном варианте контент-фильтра доступны более 140 категорий сайтов, включающие миллионы URL.

Зачастую настройки контентной фильтрации можно достаточно легко обойти различными способами. В данной статье мы расскажем о возможностях Ideco ICS по блокировке самых распространённых способов обхода контентной фильтрации.

Веб-прокси

Веб-прокси — это прокси-сервер, представляющий собой особое веб-приложение, выступающее в роли посредника для загрузки веб-сайтов.

Использование подобных ресурсов для доступа к веб-сайтам, требующим авторизации, небезопасно, поскольку владельциы веб-прокси могут использовать эти учетные данные в собственных целях.

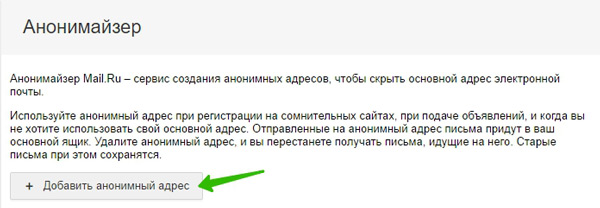

Запрет категории «Анонимайзеры» с помощью контент-фильтра Ideco ICS позволит заблокировать все известные веб-прокси (часть из них работает по протоколу HTTPS, поэтому потребуется настройка HTTPS-фильтрации).

VPN

Технология подключения к виртуальным частным сетям также часто используется для обхода систем фильтрации и туннелирования всего трафика через предоставляющие такие услуги серверы. Несанкционированные подключения к таким сервисам ставят под угрозу безопасность корпоративной сети и могут быть ограничены как политиками безопасности локального домена, так и на интернет-шлюзе.

Для запрета доступа к VPN в Ideco ICS необходимо с помощью межсетевого экрана (пользовательского или системного) заблокировать протокол GRE (используется при подключении по PPTP) и UDP-порты 500 и 4500 (используется в IPsec).

TOR

Tor (The Onion Router) — система прокси-серверов для анонимизации пользователей. Tor представляет собой анонимную сеть виртуальных туннелей, предоставляющую передачу данных в зашифрованном виде. Специальные методы, используемые в данной технологии, позволяют ей чрезвычайно гибко обходить механизмы фильтрации.

Система предотвращения вторжений в Ideco ICS блокирует tor exit nodes для предотвращения использования данной сети пользователями, а также вредоносными бот-программами для связи с командными центрами.

Турбо-режимы браузеров

Один из популярных способов обхода фильтрации — турбо-режимы браузеров. Для оптимизации использования веб-трафика браузеры (Opera и Яндекс.браузер, например) используют сжимающие трафик прокси-серверы таким образом, что через шлюз информация проходит в зашифрованном и сжатом виде, что исключает ее обработку системой контентной фильтрации.

Традиционными средствами — правилами межсетевого экрана — данные режимы довольно сложно заблокировать, т. к. они используют различные порты и распределенную систему прокси-серверов.

к. они используют различные порты и распределенную систему прокси-серверов.

В новой версии Ideco ICS 6.8, специально для удобства администраторов правила по блокировке данных режимов в Opera и Яндекс.браузере интегрированы в систему предотвращения вторжений. Администратору достаточно включить эти правила и данным способом обхода контентной фильтрации нельзя будет воспользоваться.

Расширения (плагины) анонимайзеры

Широкое распространение получили различные расширения для браузеров Chrome и Firefox, позволяющие обходить контент-фильтрацию и анонимизирующие пользователя. Среди них наиболее популярны: friGate, Anonymox, Browsec.

В новой версии Ideco ICS 6.8 их также легко заблокировать с помощью системы предотвращения вторжений, заблокировав категорию «Анонимайзеры». В дальнейшем мы планируем увеличить количество блокируемых расширений, добавив в эту группу соотвествующие правила. На серверах Ideco ICS правила обновляются автоматически, без необходимости обновлять версию Ideco ICS и каких-либо действий администратора.

Принят законопроект касающийся анонимайзеров, что нужно знать об этом? » 24Gadget.Ru :: Гаджеты и технологии

Google и Яндексу могут грозить большие штрафы. Коснется ли это обычных пользователей, какова суть поправок в КоАП: будут ли наказаны рядовые пользователи за использование анонимайзеров и запрещено ли распространение ссылок на анонимайзеры в социальных сетях — в материале информационного агентства ТАСС

Что же произошло?

Государственная дума РФ приняла решение, которое вводит для операторов поисковых систем взыскание за предоставление ссылок на сайты, запрещенных на территории России, а также на анонимайзеры, с помощью которых злоумышленники обходят эти запреты.

Анонимайзеры — большое количество виртуализированных частных сетей и серверов прокси, которые стали очень популярны после блокирования мессенджера Telegram в России. В мае этого года Роскомнадзор сообщил, что произвел блокировку 50 анонимайзеров и VPN-сервисов.

Размер штрафов для физических лиц от 3000 р. до 5000 р., а для юридических (таких как Яндекс и Google) от 500 000 р. до 700 000 р. Поправки в Кодексе Административных Правонарушений дополняют закон об виртуальных частных сетях, который был принят в 2017 г.

Будут ли грозить штрафы физическому лицу за пользованиемпрокси-серверов или VPN?Нет в таком случае штрафы не грозят. «Информационный закон не распространяется штрафами для тех, кто использует VPN или прокси-серверы, отвечает М. Гришин, являющийся юристом компании «Ильяшев и партнеры». Смысл технологии заключается в том, что определение человека, который использует данные возможности бывает технически сложно. Взыскания грозят прежде всего собственнику сайта-поисковика и тем, кто является владельцем VPN, занимается их технической поддержкой, хостингом. Я не думаю, что введеные штрафы кого-то напугают, так как эти сервисы чаще всего регистрируются за пределами России и, конечно же, не распространяются под наше законодательство. Более уязвимы те, кто владеют поисковиками, у которых в выдаче информации имеется доступе к VPN или к прокси-серверам. Именно с помощью их пользователям доступна запрещенная информация».

Где можно найти подходящий VPN сервис для личного использования?Основные обзоры на анонимайзеры предоставляет сервис Top VPN choice.

По закону предусматриваемая ответственность наступает для лиц, которые размещают запрещенные сервисы VPN, например, Google Play и App Store. Ответственность будет предъявлена за непредоставление Роскомнадзору необходимой информации, которая позволяет идентифицировать владельца VPN-сервиса, говорит М. Али, являющимся руководителем практики информационного права и интеллектуальной собственности компании «МаксимаЛигал».

Если отправить друзьям ссылку через социальную сеть на прокси-сервер или VPN, буду ли я нарушителем?В этом случае штрафы для вас не предусмотрены.

Роскомнадзор действительно ранее планировал ввести ответственность граждан и за распространение ссылок ведущих на запретные сайты или VPN, но этого как видите, не случилось. Поправки, существующие на сегодняшний день не имеют такую ответственность для физических лиц, добавляет М. Гришин. Но все же человека могут привлечь к ответственности, если он может создать свой анонимайзер.

Анонимайзер и почему вместо него лучше использовать VPN

Анонимайзер – это сайт в Интернете, позволяющий открывать через свой домен другие веб-ресурсы. Анонимайзеры имеют ряд недостатков, поэтому вместо него наиболее рационально использовать VPN.

Все сайты-анонимайзеры обладают особенной формой: полем для анонимного адреса веб-сайта назначения. Если вы хотите анонимно посетить сайт google.com, то первым делом нужно открыть сайт-анонимайзер (рекомендуем пользоваться только самыми лучшими бесплатными анонимайзерами), ввести в форму адреса целевой сайт и нажать на кнопку перехода.

Почему пользуются анонимайзерами?

- Потому что принимающий домен записывает в свои логи не ваш реальный IP-адрес, а адрес сайта-анонимайзера. При этом через такую «прокладку» вы можете посещать любые другие сайты, главное – не закрывать вкладку браузера с анонимайзером и все переходы соверщать через неё. Таким образом, можно сказать, что при использовании анонимайзера его айпи адрес «фиксируется» на протяжении всей сессии в Интернете.

- Потому что почти все анонимайзеры работают бесплатно для любых сайтов – содержать такой сайт для владельцев не является обременительным, да и минусов, о которых речь пойдет ниже, у такого способа анонимизации хватает, поэтому очень редко можно встретить анонимайзер, который требует оплаты за его использование.

- Выбор анонимайзеров огромен – есть сайты как в зоне Ру, так и в мировом интернете. Некоторые работают чуть быстрее, некоторые чуть медленнее; где-то больше рекламы, где-то меньше – в общем, сервисов анонимайзеров очень много.

Минусы анонимайзеров

Тем не менее, отзывы об анонимайзерах в основном отрицательные. Это связано с тем, что:

— анонимайзеры обладают крайне медленной скоростью работы – пинг от сайта составляет в среднем 250мс, в то время как при использовании ВПН – не более 25мс.

— Посещая сайты вам придется дважды смотреть рекламу – помимо той, что присутсвует на том сайте, который вы посещаете, реклама будет показываться в рамках сайта-анонимайзера. Причем реклама на анонимайзерах порой является довольно провокационной – и не редко за рамками 18+

— Владельцы таких сайтов неизвестны, и никто не может поручиться, что при сёрфинге через анонимайзер ваши данные останутся только вашими.

— Сайты-анонимайзеры работают крайне нестабильно: соединение может появиться и пропасть, да и в целом сайт сегодня был, а завтра – исчез.

— Анонимайзеры в большинстве своём выставляю лимиты на использование как скачанных мегабайт, так и отданных – например загрузить свои фотографии на облачное хранилище через анонимайзер у вас скорее всего не получится из-за ограничения на загружаемый файл в 1 Мегабайт. Да и ютуб через анонимайзер не посмотришь – онлайн-видео через такие сайты не работает, так как это создает большую нагрузку на скачку.

— При использовании анонимайзера шифрование данных не используется, а лишь подменяется IP.

— Сменить IP на устраивающий именно вас – не получится. Используйте только то, что дают.

— Практически все безопасные анонимайзеры на сегодняшний день заблокированы на территории РФ.

Что лучше использовать вместо анонимайзера?

Используйте VPN.

VPN Whoer.net лишен всех перечисленных выше недостатков анонимайзера: VPN работает быстро, не режет скорость вашего провайдера, не показывает рекламу, стабильно работает, обладает списком IP-адресов разных стран, шифрует весь трафик в обе стороны и не записывает логи.

Убедили вас использовать впн? А теперь неожиданный поворот – не все так просто! Но про это смотрите в нашем видео Опасность использования впн.

Все, что вы хотели знать об анонимайзерах

Каждый подросток подтвердит, что правила существуют, чтобы их нарушать — это звучит круто, но не особо утешает осторожного родителя. Итак, если вы, школа или интернет-провайдер используете инструменты родительского контроля для цензуры некоторой информации, которую ваш ребенок может видеть в Интернете, будьте уверены, они попытаются найти обходной путь. Инструмент номер один в арсенале вашего молодого бунтаря — так называемый анонимайзер, который в продуктах «Лаборатории Касперского» называется «обход прокси» в системе безопасности или «пересылка HTTP».

Анонимайзер — это инструмент, который пытается скрыть активность в Интернете. Википедия.

Если официально изложено, определение выглядит следующим образом: «Категория пересылки HTTP включает веб-ресурсы, которые используют специальные веб-приложения и, таким образом, служат посредниками для загрузки контента с других веб-ресурсов, обхода ограничений, налагаемых сетевым администратором, или анонимного доступа к определенным веб-сайтам. ресурсы, которые не принимают HTTP-запросы с определенных IP-адресов или групп IP-адресов (например, с IP-адресов из определенной страны).Проще говоря, эти термины означают средства доступа к веб-сайтам, которые запрещены системой родительского контроля или даже поставщиком услуг.

Что происходит за пределами интерфейса браузера

Техническое объяснение этого явления довольно сложно, но, если его немного упростить, оно может означать следующее: ресурсы, которые определены как ограниченные, определяются как таковые по их именам и числовым IP-адресам, а не по самому содержимому веб-страниц, как многие могут подумать.Служба анонимизации / прокси получает данные с веб-сайта, который так заинтересовал вашего ребенка, и передает их на компьютер. Это означает, что системы безопасности, которые должны контролировать доступ, «видеть» только запросы, поступающие с веб-сайта анонимайзера, и не могут ничего блокировать. Чтобы увидеть «до» и «после», обратитесь к изображению ниже.

Как работают анонимайзеры

Анонимайзер — это инструмент, скрывающий имя и IP-адрес пользователя. В качестве приятного комплимента он позволяет получить доступ к веб-сайту, который ограничен в вашем регионе или запрещен политиками родительского контроля.

Самый распространенный тип анонимайзера — это так называемый веб-прокси. Это веб-страница, предлагающая возможность обойти ограничения и получить доступ к запрещенным веб-сайтам.

Используется следующий метод: пользователь вводит имя веб-прокси в поле поиска (например, anonymouse.org). Находясь на веб-сайте, мы видим поле для ввода названия целевого веб-сайта. Далее, как обычно, запрос отправляется на веб-сервер, причем не с компьютера, а с прокси. Сетевая активность в этом случае полностью обрабатывается анонимайзером.

Существуют прокси, которые немного сложнее настроить: для их использования необходимо включить опцию «Использовать прокси» в сетевых настройках компьютера и указать IP-адрес доступного прокси-сервера. Список всех IP-адресов прокси-серверов можно найти в Интернете. Тогда все запросы из вашего браузера сделают небольшой обход и будут обрабатываться через выбранный прокси-сервер.

Предотвращение использования анонимайзеров

Как вы могли понять из вышесказанного, у детей есть способы обхода ограничений и просмотра неподходящих страниц.Что можно сделать, чтобы это предотвратить? Таким образом, именно для этой цели каждая опция родительского контроля включает категорию, которая блокирует доступ к сайтам, предлагающим услуги веб-прокси, а также к веб-сайтам, которые перечисляют такие услуги в первую очередь, или к страницам, на которых специальный анонимный браузер может быть загруженным, или даже на веб-сайты, которые предоставляют инструкции о том, как обойти ограничения с помощью анонимайзеров.

Если вы не хотите, чтобы ваш ребенок настраивал сторонний браузер локально (например, с USB-накопителя), лучше используйте профили пользователей и привилегии в Windows: не предоставляйте права администратора для профиля ребенка поэтому он / она не может загрузить или установить программное обеспечение.

Что такое «анонимайзер» и типы анонимайзеров

АнонимайзерЧто такое «анонимайзер» и типы анонимайзеров Ассоциированный градусонимайзер — это промежуточный сервер, размещаемый между вами, потому что пользователь, а также веб-сайт для доступа к веб-сайту от вашего имени и создания вашего веб-водного спорта без отслеживания. Анонимайзеры позволяют обходить сетевые цензоры. Анонимайзер ассоциированной степени удаляет всю отличительную информацию (IP-адрес , ) из вашей системы, пока вы путешествуете по сети, тем самым обеспечивая определенную конфиденциальность.Большинство анонимайзеров анонимизируют сеть (HTTP :), протокол передачи камина (FTP 🙂 и gopher (сервисы gopher 🙂 net. Что такое «анонимайзер» и типы анонимайзеров.

)Чтобы посетить страницу анонимно, вы сможете посетить свой самый популярный веб-сайт-анонимайзер и ввести название целевого веб-сайта в поле «Анонимизация». В качестве альтернативы вы можете настроить домашнюю страницу вашего браузера на использование анонимайзера, чтобы анонимизировать последующий доступ к сети. за исключением этого, вы сможете лучше анонимно сообщать сайтам пароли и другую информацию, не раскрывая никакой дополнительной информации, такой как ваш IP-адрес.Nuts может настроить анонимайзер ассоциированной степени в качестве постоянного прокси-сервера, создав имя позиционирования как параметр для HTTP, FTP, Gopher и различных вариантов прокси в меню конфигурации своих приложений, тем самым скрывая свои вредоносные действия. Что такое «Анонимайзер» и типы. анонимайзеров.

Зачем нужен анонимайзер?Причины виктимизации анонимайзеров включают:

• Обеспечение конфиденциальности: защитите вашу личность, создав ваши сетевые навигационные действия, которые невозможно отследить.Ваша конфиденциальность сохраняется до тех пор, пока вы не раскроете свои личные данные в сети, например, путем заполнения форм.

• Доступ к запрещенному государством контенту: Большинство правительств прекращают свое гражданство, получая доступ к связанным веб-сайтам или контенту, который считается неприемлемым или содержит конфиденциальные данные. Однако доступ к этим сайтам по-прежнему будет осуществляться анонимайзером, установленным за пределами целевой страны.

• Защита от сетевых атак: анонимайзер с ассоциированной степенью защитит вас от всех атак с использованием фразировок в Интернете, направляя весь клиентский веб-трафик через свой защищенный DNS-сервер.

• Обход правил IDS и брандмауэра: Брандмауэры обычно обходят сотрудники или учащиеся, обращаясь к веб-сайтам, к которым они не имеют доступа. Служба анонимайзера ассоциированной степени обходит брандмауэр вашей организации, устанавливая связь между вашим компьютером и службой анонимайзера. Таким образом, межсетевые экраны видят только принадлежность вашего компьютера к сетевому адресу анонимайзера. Затем анонимайзер может подключиться к любому веб-сайту (например, Twitter) с помощью веб-сайта и, таким образом, направить контент обратно вам.Вашей организации кажется, что ваша система просто связана с сетевым адресом анонимайзера, но не с конкретным веб-сайтом, который вы просматривали.

Помимо защиты личности пользователей, анонимайзеры также могут атаковать веб-сайт, когда их не извлекают.

Типы анонимайзеровАнонимайзер может быть сервисом, который скроет свою личность после того, как станет жертвой определенных веб-сервисов.Он шифрует информацию с вашего компьютера, передаваемую сетевому поставщику услуг. Анонимайзеры бывают двух основных типов; Сетевые анонимайзеры и одноточечные анонимайзеры.

Сетевые анонимайзеры Сетевой анонимайзер 1st передает ваши данные через сеть подключенных к Интернету компьютеров перед их передачей на веб-сайт. в результате того, что данные проходят через множество веб-компьютеров, это становится обременительным для любого, кто пытается отследить ваши данные, чтобы определить связь между вами и анонимайзером.

Пример: , если вы хотите перейти на какой-либо веб-сайт, вам необходимо сформировать приглашение. Прежде чем перейти на веб-сайт, запрос будет проходить через веб-компьютеры A, B и C.

Преимущество: Сложность коммуникаций делает анализ трафика более продвинутым.

Недостаток: Любая сетевая связь между несколькими узлами создает точку риска нарушения конфиденциальности на каждом узле.

Одноточечные анонимайзеры 1. Передают ваши данные через веб-сайт, прежде чем передавать их на целевой веб-сайт, поэтому передайте обратно данные, собранные с целевого веб-сайта, вам через веб-сайт, чтобы защитить вашу личность.

Преимущество : Связь на расстоянии вытянутой руки защищает информацию , адрес и связанную отличительную информацию.

Недостаток : оказывает меньшее сопротивление стильному анализу трафика.

Анонимайзер помогает вам замаскировать адрес вашей научной дисциплины для посещения веб-сайтов, пока он не отслеживается или не известен, сохраняя при этом вашу активность и личность защищенными. Он использует различные методы, такие как SSH, VPN и HTTP-прокси, которые позволяют вам получать доступ к заблокированному или цензурированному контенту в сети с пропущенной рекламой.

Связанный продукт: — Сертифицированный этичный хакер | Сертификация CEH Whonix Whonix может быть настольной ОС, разработанной для обеспечения повышенной безопасности и конфиденциальности. Это снижает угрозу распространенных векторов атак, сохраняя при этом удобство использования. онлайн-сокрытие достигается за счет отказоустойчивого, автоматического и настольного использования сети Tor. Особенности

:

— Сильно перенастроенная база Debian запускается на нескольких виртуальных машинах, обеспечивая значительный уровень защиты от вредоносных программ и утечек научных адресов.

— Обычно используемые приложения предварительно установлены и безопасно предварительно настроены для немедленного использования.

— В стадии активной разработки, и это единственная ОС, предназначенная для работы в Vivi в сочетании с Tor.

- Tunnelbear

- Проект невидимой сети (I2P)

- Proxify

- Псифон

- Универсальный анонимайзер

- Анонимный интернет-серфинг

- Гвардеец

- Ультрасурф

- net Прокси-сервер

Orbot может быть прокси-приложением, которое позволяет альтернативным приложениям более надежно использовать Интернет.Он использует Tor для регистрации сетевого трафика и, таким образом, скрывает его, проходя через серию компьютеров по всему миру. Tor может быть бесплатным пакетом, который предоставляет сотрудникам открытую сеть для защиты вашей системы от любого типа работы сетевой полиции, которая угрожает личной свободе и конфиденциальности, конфиденциальной деловой деятельности и взаимоотношениям, а также формой наблюдения за государственной безопасностью, называемой «анализ трафика ». Orbot создает действительно закрытый веб-сайт.

Псифон Psiphon может быть инструментом уклонения от Psiphon INC.который использует технологии VPN, SSH и HTTP Proxy, чтобы предоставить вам открытый и не прошедший цензуру доступ к веб-контенту. Однако Psiphon не повышает конфиденциальность в Интернете и не является инструментом безопасности в Интернете.

Характеристики:

1. Режим браузера или VPN (для всего устройства): можно выбрать, туннелировать ли все или просто сетевой браузер.

2. Статистика в приложении: Это поможет вам получить большой объем трафика, который вы стали жертвой.

- Что такое адрес веб-прокси?

- Следует использовать прокси-сервер?

- Что такое прокси-сервер, как он работает?

- Как получить прокси-сервер?

- Что такое «анонимайзер» и типы анонимайзеров?

Эту статью в блоге опубликовал

Infosavvy , 2-й этаж, Сай Никетан, Чандавалкар Роуд Опп.Gora Gandhi Hotel, Above Jumbo King, рядом с Speakwell Institute, Borivali West, Mumbai, Maharashtra 400092

Свяжитесь с нами — www.info-savvy.com

https://g.co/kgs/ttqPpZ

Использование веб-анонимайзеров для сокрытия незаконной онлайн-активности растет

Открытые прокси существуют уже довольно давно. Все более широкое использование анонимных прокси-серверов для незаконной деятельности в Интернете ускорило их развитие в последние годы. Одним из примеров этого является разработка прокси-серверов с последовательным подключением, таких как система Tor.Они предоставляют возможность связывать несколько открытых прокси-серверов, чтобы позволить конечным пользователям передавать свои запросы контента по разным хостам, которые могут быть географически разнесены, что обеспечивает анонимность. Другой конкретный пример касается сервиса The Pirate Bay. Существуют веб-страницы, содержащие списки активных прокси-серверов, которые могут использоваться для доступа к контенту The Pirate Bay (см. Изображение 01). The Pirate Bay недавно был заблокирован из-за нарушения прав интеллектуальной собственности.

Изображение 1: Пример снимка экрана со списком веб-прокси на веб-странице The Pirate Bay

Однако эти системы и службы не обеспечивают полной анонимности.Информация о конечном пользователе, такая как IP-адрес, по-прежнему доступна операторам прокси. Это географически рассредоточенный характер анонимайзеров и противоречивые законы о киберпреступности в разных странах, которые предотвращают проблемы для правоохранительных организаций или других заинтересованных сторон. Нет определенного кооператива, который отслеживал бы такую онлайн-активность и сообщал о ней. Следовательно, использование анонимных прокси-сервисов для маскировки незаконных действий в Интернете в обозримом будущем будет продолжать расти.

Анонимайзеры — одна из почти 500 категорий URL-адресов, которые zvelo отслеживает для своих партнеров, и мы видим, что каждый день в Интернет появляются сотни новых веб-сайтов-анонимайзеров, и все они добавляются в базу данных URL-адресов zveloDB ™ .Кроме того, zvelo предоставляет функции для возврата категоризации URL-адресов, которые запрашиваются на многих сайтах анонимайзеров (которые мы называем встроенными URL-адресами), для поддержки лучшего анализа веб-трафика, а также более тонких политик для блокировки неприемлемого контента.

Подробнее об анонимайзерах (или анонимных прокси)

Анонимайзеры можно разделить на три (3) категории: кэширование, обратное прокси и открытие прокси . Прокси-серверы кэширования обычно реализуются внутри организации для обеспечения более эффективного доступа к часто запрашиваемым ресурсам в Интернете.Обратные прокси, с другой стороны, работают противоположным образом. Работая на стороне сервера, эти прокси собирают ответы с сервера и воспроизводят их по запросу. Опять же, основная цель этого — сократить время, необходимое для обработки запросов. Наконец, открытые прокси-серверы — это общедоступные прокси-серверы, которые позволяют конечным пользователям получать доступ к ресурсам, которые им необходимы, без раскрытия их соответствующего IP-адреса, что в некоторой степени гарантирует анонимность.

Автор: zvelo

Как сделать Интернет безопаснее и безопаснее .zvelo предоставляет ведущие в отрасли услуги по анализу киберугроз и классификации URL-адресов. Собственные технологии обнаружения и категоризации угроз на основе искусственного интеллекта zvelo объединяют тщательно отобранные домены, угрозы и другие потоки данных с потоком кликов из глобальной партнерской сети, насчитывающей более 600 миллионов пользователей и конечных точек, чтобы обеспечить непревзойденную видимость, охват, охват и точность. zvelo поддерживает приложения и решения для ведущих мировых поставщиков веб-фильтрации, безопасности конечных точек, безопасности бренда и контекстного таргетинга, анализа и анализа киберугроз и многого другого.

Прокси-серверы и анонимайзеры — Урок

Вернуться к уроку

Прокси-сервер

Это сервер (компьютерная система или приложение), который действует как посредник для запросов от клиентов, ищущих ресурсы с других серверов. Клиент подключается к прокси-серверу, запрашивая какую-либо услугу, например файл, соединение, веб-страницу или другой ресурс, доступный с другого сервера, и прокси-сервер оценивает запрос как способ упростить и контролировать его сложность.Прокси были изобретены для добавления структуры и инкапсуляции в распределенные системы. Сегодня большинство прокси — это веб-прокси, облегчающие доступ к контенту во всемирной паутине и обеспечивающие анонимность.

Типы прокси — Прокси-сервер может находиться на локальном компьютере пользователя или в различных точках между компьютером пользователя и конечными серверами в Интернете.

- Прокси-сервер, который передает запросы и ответы без изменений, обычно называется шлюзом или иногда туннельным прокси.

- Прямой прокси-сервер — это прокси-сервер с выходом в Интернет, используемый для получения данных из широкого диапазона источников (в большинстве случаев из любого места в Интернете).

- Обратный прокси-сервер — это обычно прокси-сервер с выходом в Интернет, используемый в качестве внешнего интерфейса для управления и защиты доступа к серверу в частной сети. Обратный прокси-сервер обычно также выполняет такие задачи, как балансировка нагрузки, аутентификация, дешифрование или кеширование.

Открытые прокси — Открытый прокси — это прокси-сервер пересылки, доступный любому пользователю Интернета.По оценке Гордона Лайона, в Интернете существуют «сотни тысяч» открытых прокси-серверов. Анонимный открытый прокси-сервер позволяет пользователям скрывать свой IP-адрес при просмотре веб-страниц или использовании других интернет-сервисов. Однако существуют различные степени анонимности, а также ряд методов «обманом», чтобы клиент раскрыл себя независимо от используемого прокси-сервера.

Обратные прокси — Обратный прокси (или суррогат) — это прокси-сервер, который кажется клиентам обычным сервером.Запросы пересылаются на один или несколько прокси-серверов, которые обрабатывают запрос. Ответ прокси-сервера возвращается, как если бы он пришел непосредственно с исходного сервера, в результате чего клиент не знает исходных серверов. Обратные прокси устанавливаются по соседству с одним или несколькими веб-серверами. Весь трафик, поступающий из Интернета и предназначенный для одного из соседних веб-серверов, проходит через прокси-сервер. Использование «обратного» происходит от его аналога «прямого прокси», поскольку обратный прокси-сервер находится ближе к веб-серверу и обслуживает только ограниченный набор веб-сайтов.

Есть несколько причин для установки обратных прокси-серверов

- Шифрование / ускорение SSL: при создании защищенных веб-сайтов шифрование SSL часто выполняется не самим веб-сервером, а обратным прокси-сервером, оснащенным оборудованием для ускорения SSL. См. Уровень защищенных сокетов. Более того, хост может предоставить один «SSL-прокси» для обеспечения SSL-шифрования для произвольного количества хостов; устранение необходимости в отдельном сертификате SSL-сервера для каждого хоста с обратной стороной, заключающейся в том, что все хосты за SSL-прокси должны использовать общее DNS-имя или IP-адрес для SSL-соединений.Частично эту проблему можно решить с помощью функции SubjectAltName сертификатов X.509.

- Балансировка нагрузки: обратный прокси-сервер может распределять нагрузку на несколько веб-серверов, каждый из которых обслуживает свою собственную область приложения. В таком случае обратному прокси-серверу может потребоваться переписать URL-адреса на каждой веб-странице (перевод из внешних известных URL-адресов во внутренние местоположения).

- Обслуживать / кэшировать статическое содержимое: обратный прокси-сервер может разгрузить веб-серверы, кэшируя статический контент, такой как изображения и другое статическое графическое содержимое.

- Сжатие: прокси-сервер может оптимизировать и сжимать контент, чтобы ускорить время загрузки.

- Кормление ложкой: уменьшает использование ресурсов, вызванное медленными клиентами на веб-серверах, за счет кэширования содержимого, отправленного веб-сервером, и медленного «кормления» его клиенту. Это особенно выгодно для динамически генерируемых страниц.

- Безопасность: прокси-сервер является дополнительным уровнем защиты и может защитить от некоторых атак, специфичных для ОС и веб-сервера. Однако он не обеспечивает никакой защиты от атак на веб-приложение или саму службу, которые обычно считаются более серьезной угрозой.

- Публикация в экстрасети: обратный прокси-сервер, выходящий в Интернет, может использоваться для связи с внутренним сервером брандмауэра организации, обеспечивая доступ экстрасети к некоторым функциям, сохраняя при этом серверы за брандмауэрами. При таком использовании следует рассмотреть меры безопасности для защиты остальной части вашей инфраструктуры на случай, если этот сервер будет скомпрометирован, поскольку его веб-приложение подвергается атаке из Интернета.